Ως ερευνητές κακόβουλου λογισμικού στοΦεγγάρι, το τμήμα Cybersecurity του MacPaw, είμαστε πάντα επιφυλακτικοί για νέα δείγματα να αναλύουμε και να προστατεύουμε τους χρήστες μας από. Μια μέρα, βρήκαμε ένα δείγμα με το όνομα CleanMyMac, το οποίο τραβούσε την προσοχή μας. Ωστόσο, αυτό το δείγμα δεν ήταν το γνήσιο CleanMyMac, αλλά μια κακόβουλη πλαστοπροσωπία.

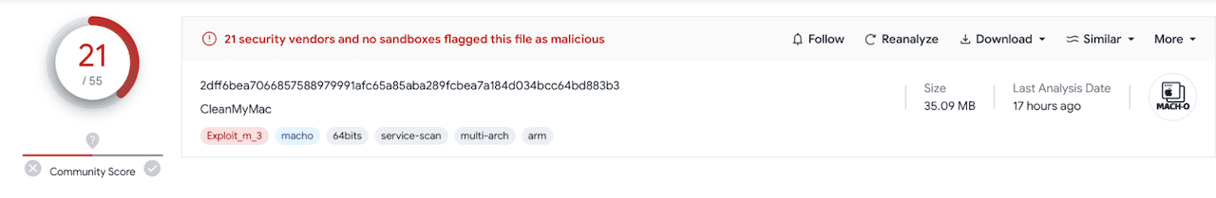

Αποφασίσαμε να διερευνήσουμε περαιτέρω αυτήν την εκστρατεία και να αποκαλύψαμε πολλά περισσότερα δείγματα με διαφορετικό κακόβουλο λογισμικό μέσα, όπως το Atomic Stealer, το PSW Stealer και το Adload Adload. Αυτά τα κακόβουλα προγράμματα μπορούν να κλέψουν τους κωδικούς πρόσβασης και τα προσωπικά δεδομένα των χρηστών και να εμφανίσουν ανεπιθύμητες διαφημίσεις στους Mac τους. Τα δείγματα είχαν διαφορετικούς τύπους αρχείων, όπως αρχεία macho, dmg, σενάρια κελύφους κλπ.Κινητήρας με φεγγάριθα είναι ασφαλές από αυτές τις επιθέσεις.

Pic 1. Εμφανισμένα Αρχεία CMM Scan Αποτελέσματα

Πώς οι εγκληματίες του κυβερνοχώρου διαδίδουν την πλαστοπροσωπία καθαρού

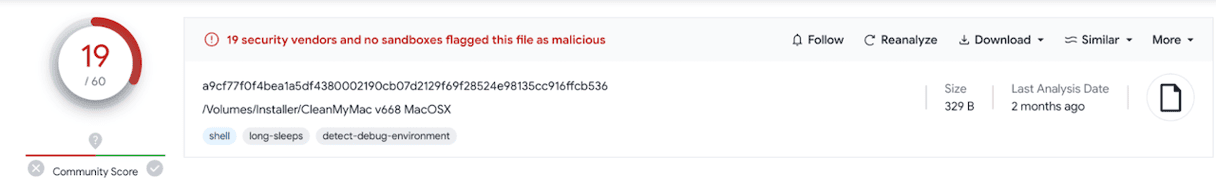

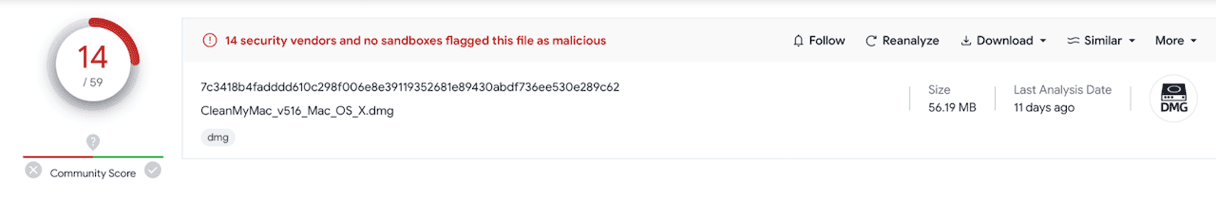

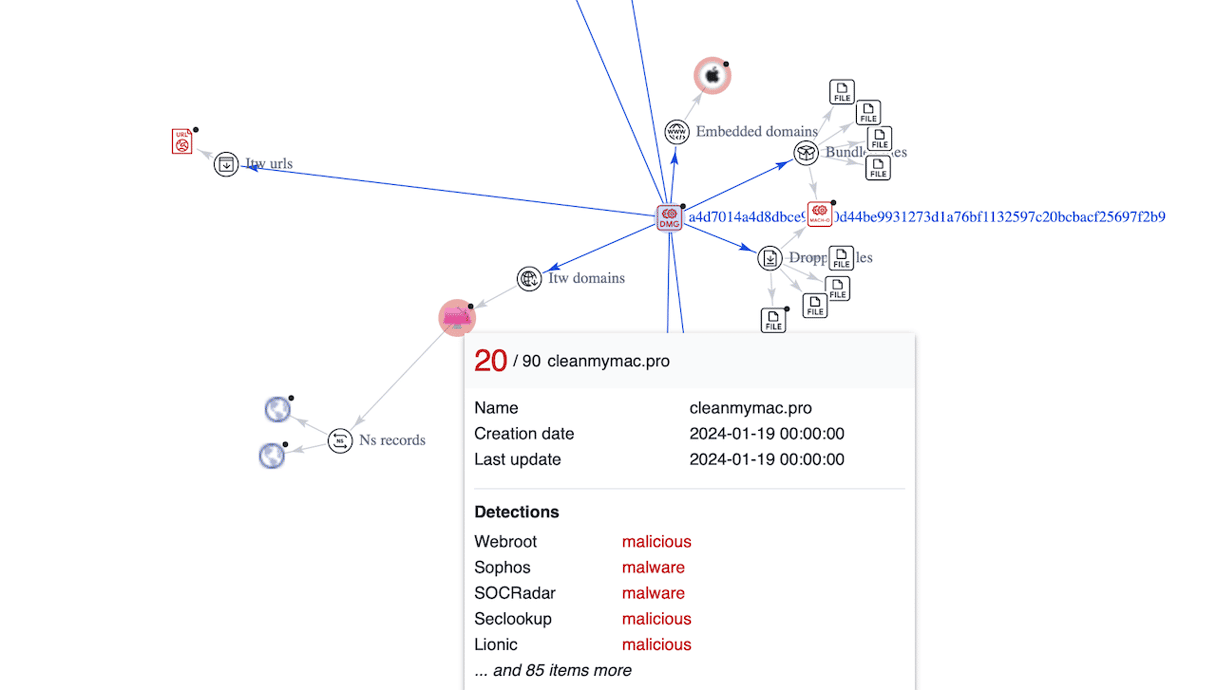

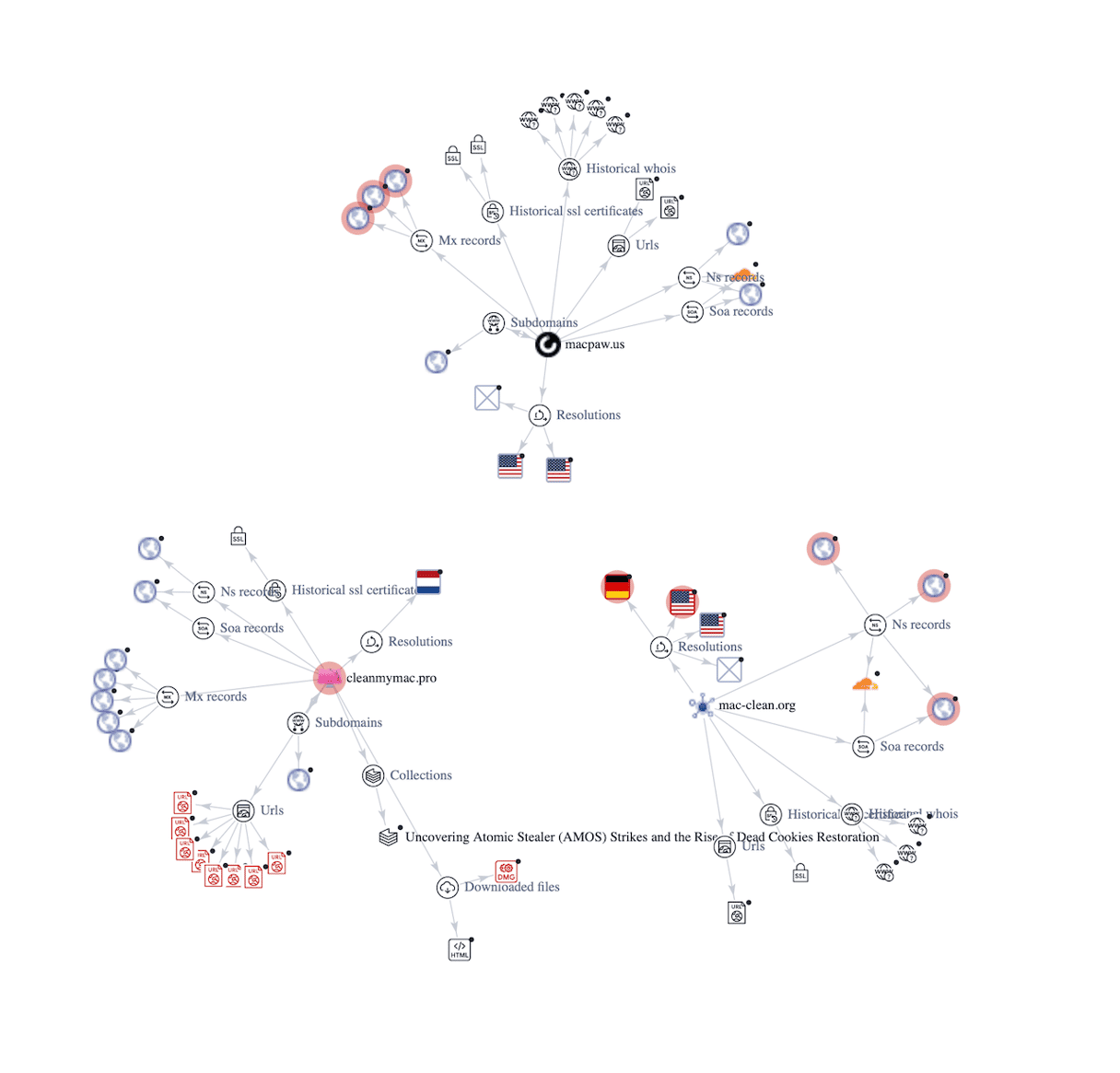

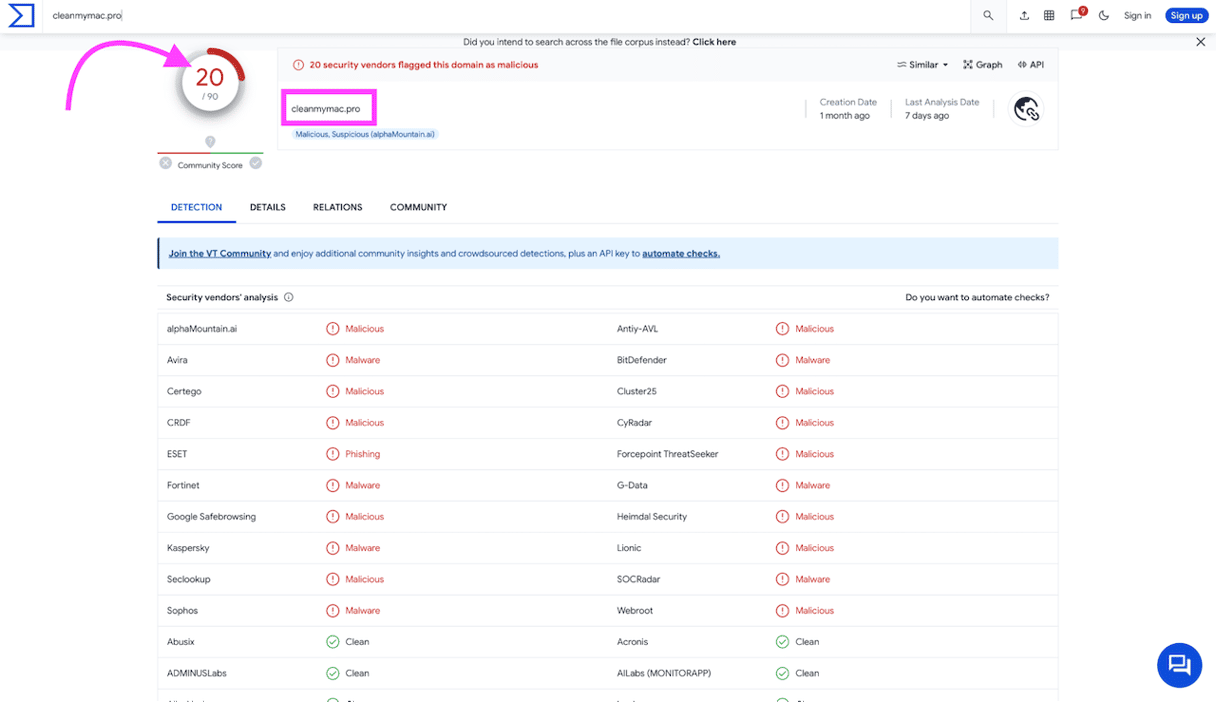

Ωστόσο, όλοι οι χρήστες δεν γνωρίζουν τους κινδύνους της λήψης λογισμικού από μη αξιόπιστες πηγές. Βρήκαμε αρκετές σελίδες από τις οποίες διανεμήθηκε το κακόβουλο λογισμικό. Αυτές ήταν σελίδες ηλεκτρονικού ψαρέματος που μίλησαν το όνομα και το λογότυπο του MacPaw και την εμπιστοσύνη των χρηστών του MacPaw. Μεταξύ αυτών των σελίδων ήταν MacPaw [.] US, CleanMyMac [.] Pro, Mac-Clean [.] Org, και άλλοι. Αυτές οι σελίδες έμοιαζαν πολύ παρόμοιες με τον επίσημο ιστότοπο MacPaw, αλλά είχαν λεπτές διαφορές και λάθη. Προς το παρόν, αυτές οι σελίδες δεν ανταποκρίνονται, αλλά μπορεί να επανεμφανιστούν κάτω από διαφορετικούς τομείς.

Pic 2. Σύνδεση μεταξύ ενός ύποπτου αρχείου CMM DMG και μιας URL ηλεκτρονικού "ψαρέματος" "Cleanmymac [.] Pro"

Pic 3. Virustotal γράφημα των τομέων phishing που μιμούνται CMM

Pic 4. Malicious URL 'CleanMymac [.] Pro' Scan Αποτελέσματα

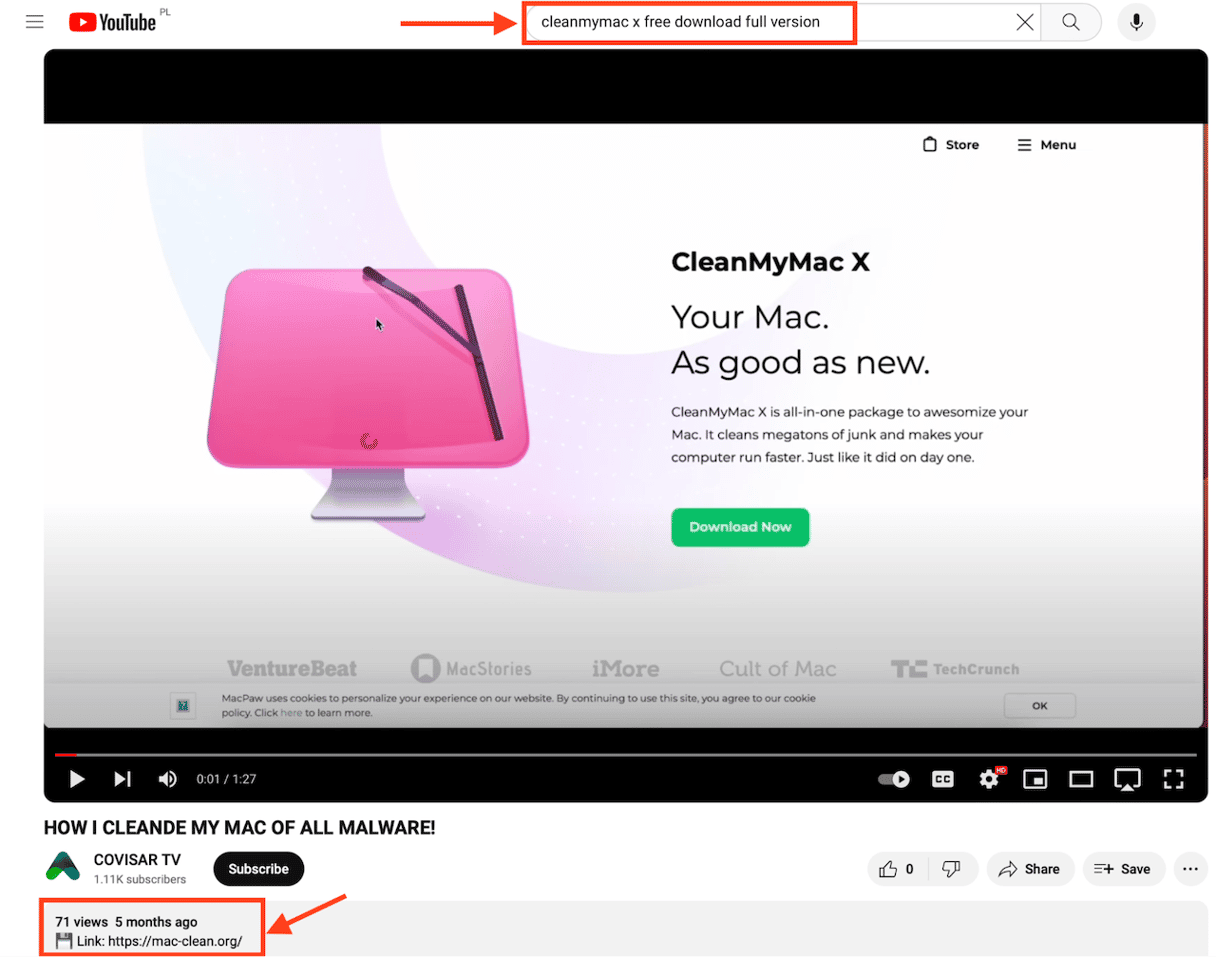

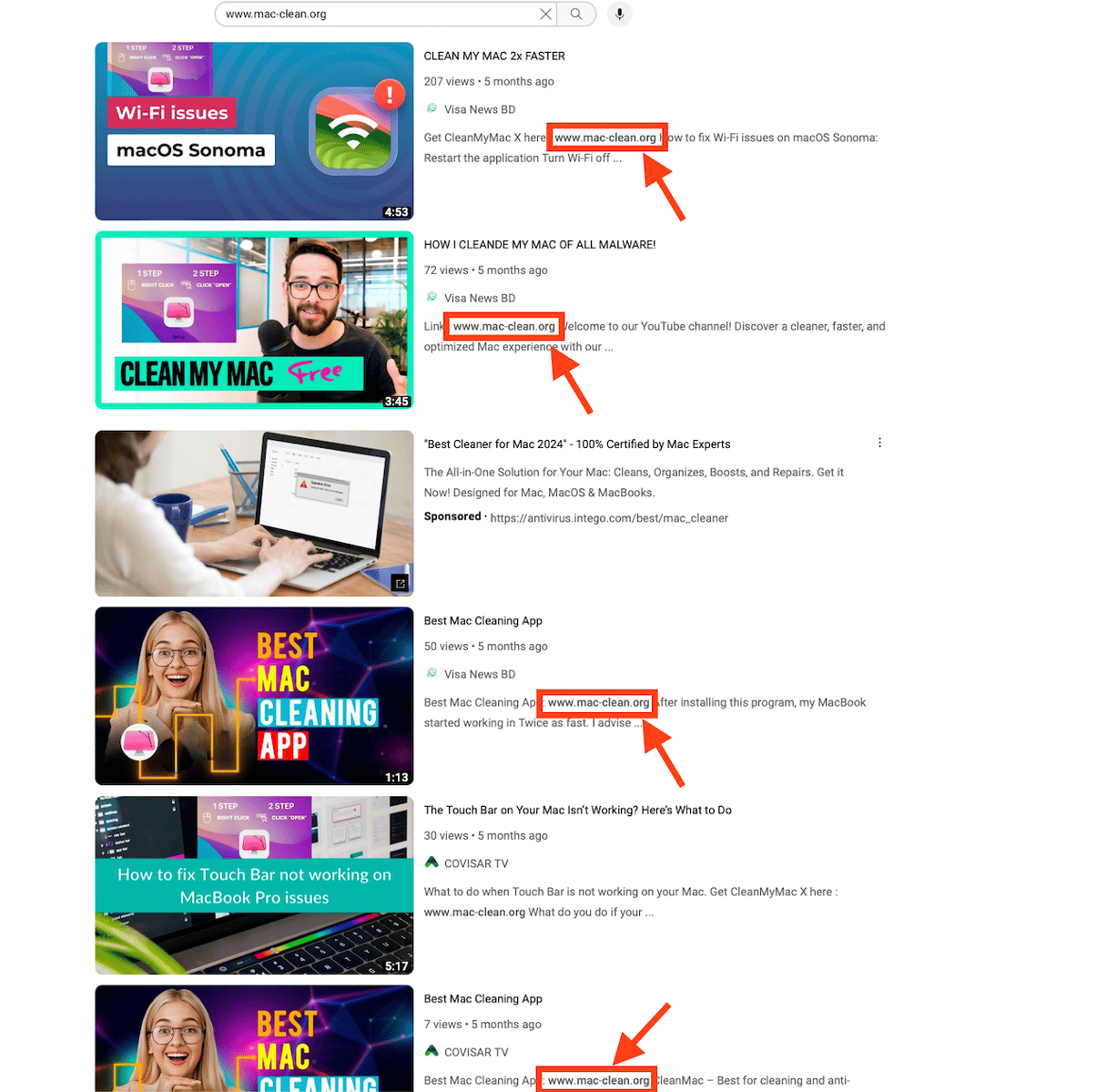

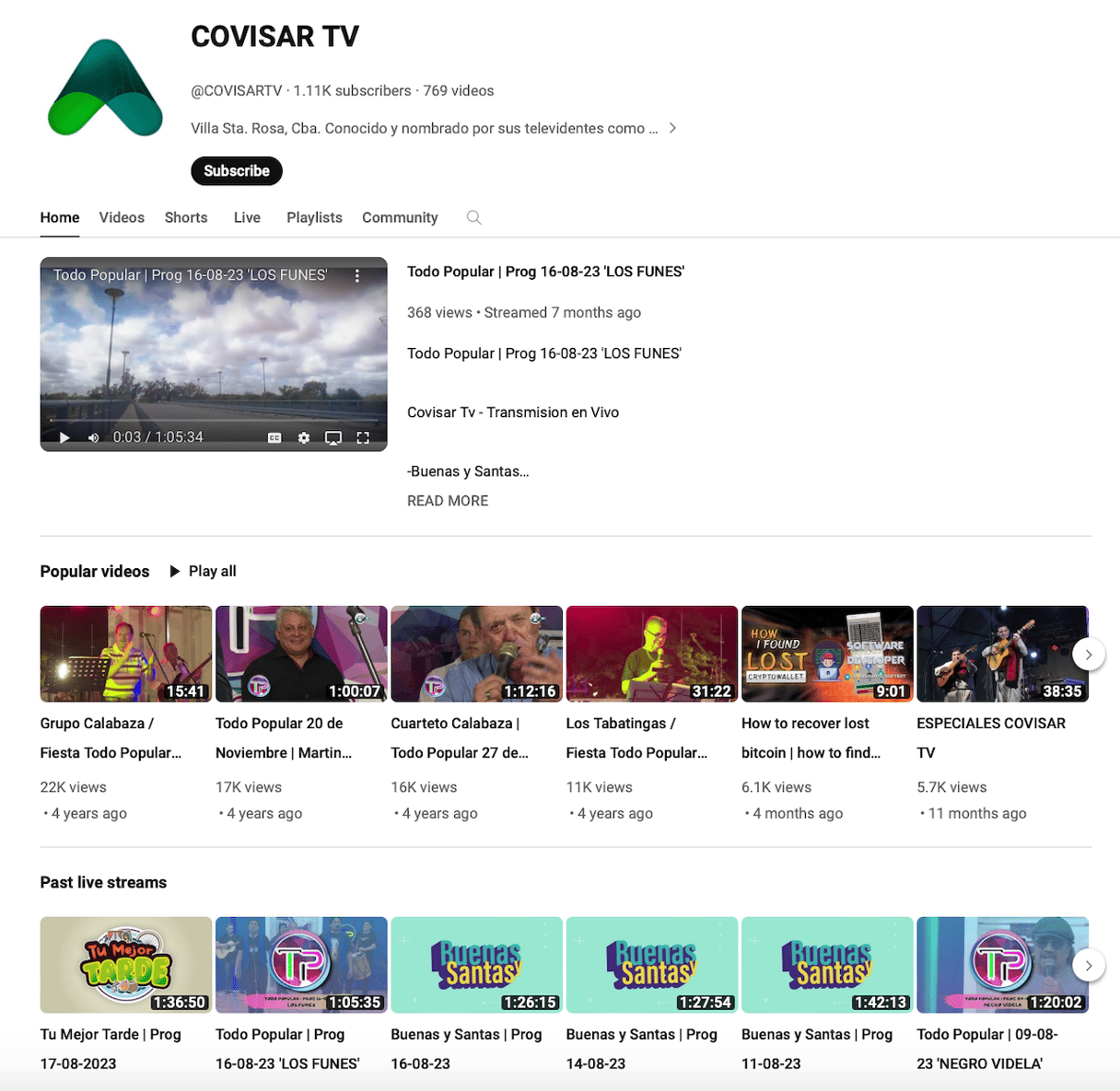

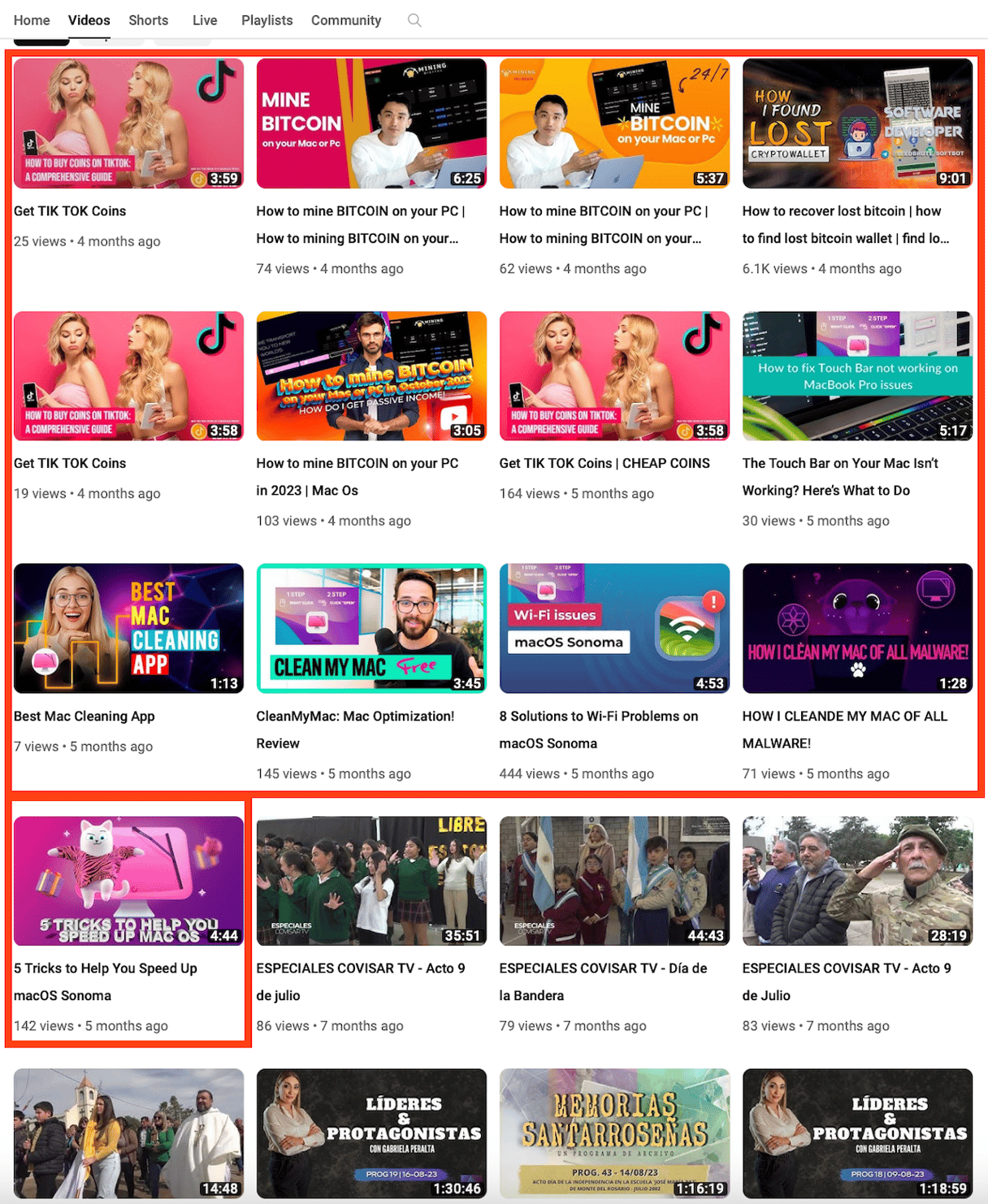

Οι διευθύνσεις url του phishing δεν αρκούν για να εξαπλώσουν κακόβουλο λογισμικό, οπότε οι επιτιθέμενοι χρησιμοποιούν επίσης διαφορετικά κανάλια για να προωθήσουν το λογισμικό τους. Για παράδειγμα, κανάλια YouTube. Όταν αναζητήσαμε το "Cleanmymac x δωρεάν download Full Version" στο YouTube, αποκαλύψαμε δεκάδες βίντεο από ένα αεροπειραμένο κανάλι YouTube που ονομάζεται Covisar TV.

Pic 5. Ένα από τα αποτελέσματα της αναζήτησης "Cleanmymac x δωρεάν download πλήρη έκδοση" στο YouTube

Pic 6. Αποτελέσματα αναζήτησης για την ύποπτη διεύθυνση URL "www [.] Mac-clean [.] Org"

Αυτό το κανάλι δεν είχε καμία σχέση με το MacPaw ή το CleanMymac. Είχε πολλά βίντεο από πορτογαλικά μουσικά συγκροτήματα, αλλά τα τελευταία βίντεο ήταν όλα σχετικά με το CleanMyMac και πώς να ορυχεία ή να ανακτήσουν bitcoins. Αυτά τα βίντεο έχουν συνδέσμους με τις σελίδες ηλεκτρονικού "ψαρέματος" στις περιγραφές τους. Αυτό έμοιαζε με μια απάτη, και μάλιστα, η ομάδα ασφαλείας της MacPaw επιβεβαίωσε ότι δεν είχαν ιδέα τι ήταν η διαφημιστική καμπάνια και ο ιστότοπος.

Pic 7. Περιεχόμενο του τηλεοπτικού καναλιού Convisar

Pic 8. Περιεχόμενο του τηλεοπτικού καναλιού Convisar μετά από πιθανότατα αεροπειρατεία

Πώς να προστατεύσετε το Mac σας από κακόβουλο λογισμικό

Αυτό είναι μόνο ένα παράδειγμα του τρόπου με τον οποίο οι εγκληματίες του κυβερνοχώρου μπορούν να μιμηθούν το νόμιμο λογισμικό και τις εταιρείες για να εξαπατήσουν τους χρήστες στη λήψη κακόβουλου λογισμικού. Οι επιθέσεις πλαστοπροσωπίας αποτελούν σοβαρή απειλή για την ασφάλεια και την ιδιωτική ζωή των χρηστών και μπορούν να προκαλέσουν οικονομικές, συναισθηματικές και φήμη. Ως εκ τούτου, είναι σημαντικό να ευαισθητοποιηθούν σχετικά με αυτές τις επιθέσεις και πώς να τις αποτρέψουμε. Ακολουθούν μερικές συμβουλές για να αποφύγετε την πτώση του θύματος των επιθέσεων πλαστοπροσωπίας:

- Πάντα να κατεβάσετε λογισμικό από τον επίσημο ιστότοπο ή το κατάστημα εφαρμογών. Μην εμπιστεύεστε συνδέσμους από άγνωστες πηγές ή ιστότοπους τρίτων.

- Ελέγξτε τη διεύθυνση URL του ιστότοπου πριν κατεβάσετε οτιδήποτε. Αναζητήστε ορθογραφικά σφάλματα, ασυνήθιστους χαρακτήρες ή διαφορετικούς τομείς. Για παράδειγμα, ο επίσημος ιστότοπος MacPaw είναι MacPaw.com, όχι MacPaw.us ή MacPaw.pro

- Επαληθεύστε την ταυτότητα του αποστολέα ή τον εκδότη του λογισμικού. Αναζητήστε σημάδια αυθεντικότητας, όπως ψηφιακές υπογραφές, πιστοποιητικά ή κριτικές. Εάν δεν είστε σίγουροι, επικοινωνήστε απευθείας με την εταιρεία και ζητήστε επιβεβαίωση.

- Χρησιμοποιήστε ένα αξιόπιστο λογισμικό antivirus ή Mac Cleaner, όπως το CleanMYMAC με τον κινητήρα του φεγγαριού, για να σαρώσετε τακτικά το Mac και να αφαιρέσετε τυχόν απειλές. Κρατήστε το λογισμικό σας ενημερωμένο και ακολουθήστε τις συστάσεις ασφαλείας.

Ακολουθώντας αυτές τις συμβουλές, μπορείτε να προστατεύσετε τον εαυτό σας και τον Mac σας από επιθέσεις πλαστοπροσωπίας και να απολαύσετε μια ασφαλή και ομαλή ηλεκτρονική εμπειρία;

Τεχνικές Miter ATT & CK®

Τακτική | Τεχνική | Διαδικασία |

Εκτέλεση (TA0002) | Applescript (T1059.002) | Εκτελεί σενάρια μήλου ή/και άλλα σενάρια γλώσσας OSA με εντολή shell 'osascript' |

Εκτέλεση (TA0002) | Σενάριο (T1064) | Εκτελεί εντολές χρησιμοποιώντας έναν διερμηνέα γραμμής εντολών κελύφους |

Επιμονή (TA0003) | Τροποποίηση πλέγματος (T1547.011) | Γράφει αρχεία λίστας ιδιοτήτων (.plist) στο δίσκο |

Εφαρμογή άμυνας (TA0005) | Κρυμμένα αρχεία και καταλόγους (T1564.001) | Διαβάζει τα αρχεία File Resource Fork Extended Haptributes και δημιουργεί κρυμμένα αρχεία, συνδέσμους ή/και καταλόγους |

Εφαρμογή άμυνας (TA0005) | Συσκευασμένα αρχεία ή πληροφορίες (T1027) | Το Mach-O περιέχει τμήματα με υψηλή εντροπία που υποδεικνύει συμπιεσμένο/κρυπτογραφημένο περιεχόμενο |

Εφαρμογή άμυνας (TA0005) | Τροποποίηση δικαιωμάτων αρχείου και καταλόγου (T1222) | Εκτελεί την εντολή "chmod" που χρησιμοποιείται για την τροποποίηση των δικαιωμάτων. Το δείγμα προσπαθεί να ρυθμίσει την εκτελέσιμη σημαία |

Εφαρμογή άμυνας (TA0005) | Υπογραφή κώδικα (T1553.002) | Το δείγμα είναι κωδικός που υπογράφεται από μια ad-hoc υπογραφή |

Ανακάλυψη (TA0007) | Ανακάλυψη πληροφοριών συστήματος (T1082) | Διαβάζει το όνομα HostName, το OS Release ή/και τον τύπο, το αρχείο Plist System ή Server Version Plist, την ασφαλή τιμή εκκίνησης SYSCTL (πιθανώς για να ελέγξετε εάν το σύστημα βρίσκεται σε κατάσταση ασφαλούς εκκίνησης) |

Ανακάλυψη (TA0007) | Ανακάλυψη λογισμικού ασφαλείας (T1518.001) | Χρησιμοποιεί την κλήση συστήματος "Uname" για να ζητήσει πληροφορίες έκδοσης πυρήνα (πιθανή αποφυγή) |

Ανακάλυψη (TA0007) | Ανακάλυψη διαδικασίας (T1057) Περισσότερη ανάγνωση:Εδώ είναι τι να κάνετε αν δείτε μια ψεύτικη ειδοποίηση ιού | Διαβάζει πληροφορίες διαδικασίας άλλων διαδικασιών |

Εξαίρεση (TA0010) | Απολίξτε το εναλλακτικό πρωτόκολλο (T1048) | Εκτελεί την εντολή "curl" που χρησιμοποιείται για τη μεταφορά δεδομένων μέσω του δικτύου (συνήθως χρησιμοποιώντας http/s) |

C & C (TA0011) | Πρωτόκολλο στρώματος εφαρμογής (T1071) | Το κακόβουλο λογισμικό επικοινωνούν με τον διακομιστή C & C |

Δείκτες συμβιβασμού (ΔΟΕ)

Δείκτες | Περιγραφή |

7C3418B4FADDDDDD610C298F006E8E39119352681E89430ABDF73E50E289C62 | Adload adware |

96F80FEF323E5BC0CE067CD7A93B9739174E29F786B09357125550A033B0288 | PSW Stealer |

2DFF6BEA706685758979991AFC65A85ABA289FCBEA7A184D034BCC64BD883B3 | PSW Stealer |

A9CF77F0F4BEA1A5DF4380002190CB07D212F69F28524E98135CC916FFCB536 | Κατεβάσετε |

BE14C0850391FADB4B2056C8C8ABA44251A093A48210D45A5958632E87D0A18 | Ατομικός κλέφτης |

51048464B4FE5D0ED4A6A6FE4E30528FC815BFF12F0CBB4CF57DC444AC2EA168D | Ατομικός κλέφτης |

3805CB7589DA01A978E89FD4A051ADEC083C8543343CE637E448716CBBCEF1 | Ατομικός κλέφτης |

A4D7014A4D8DBCE95960D44BE9931273D1A76BFFF1132597C20BCBACF25697F2B9 | Ατομικός κλέφτης |

cleanmymac [.] Pro | Ψαρέισμα ψαρέματος |

Macpaw [.] εμάς | Ψαρέισμα ψαρέματος |

www [.] mac-clean [.] org | Ψαρέισμα ψαρέματος |

https: // cleanmymac [.] pro/files/cleanmymac-app [.] dmg | Λήψη κακόβουλου χρήστη URL |

https: // www [.] YouTube [.] com/@covisartv/βίντεο | Channel YouTube όπου προωθείται ύποπτη διεύθυνση URL CMM |

https: // www [.] YouTube [.] com/@visanewsbd6404/βίντεο | Channel YouTube όπου προωθείται ύποπτη διεύθυνση URL CMM |